外部からの侵入や攻撃が可能になるセキュリティホールを見逃しません!!

2023年7月に警察庁が行った インターネットの常時観測の分析結果によると、観測を行った1年未満の間に約16万件のサイバー攻撃が確認されています。この中には「ワーム」のように自己増殖するものや、「ポートスキャン」なども含まれています。ポートとは、PCやモデムなどの周辺機器が外部と通信する際の玄関のような場所のことです。ネットワーク通信を行う際は、「ポート番号」を手掛かりにネットワークを送受信します。

「ポート番号」は、TCP/IP通信の際に複数の相手と同時接続を可能にするための、IPアドレスの補助アドレスのようなものです。(ポート番号は0~65535までの16ビットの整数です。) IPアドレスがわかっていてもポート番号がわからないと送信したいパケットを目的の場所に届けることができません。ポート番号はユニークな識別子であり、ポート番号が割り振られていることで1つのシステムに同時に複数の接続を受け入れることができます。

外部からの攻撃を目論む攻撃者はこのポートに着目して目的を果たそうとします。「VulExam」 診断は、通信可能なポートに特定のデータを送信し、その状況を確認します。

脆弱性診断VulExam をお勧めする理由

そもそも情報セキュリティとはどのようなものでしょうか。私たちの仕事や日々の生活においてインターネットはもはや欠かせないものですが、利便性の裏側に常に情報漏洩やデータ破壊のリスクが付いて回ります。情報セキュリティは、「事前対策」と「事後対策」の大別して2つの対策によってセキュリティインシデントからサーバやローカルにある大切なデータを破壊や情報漏洩から守るための取り組みです。「事前対策」とは、インシデントが起こらないように予防するために講じられる対策です。

「事後対策」とはセキュリティインシデントが起こってしまった際の対応になります。情報セキュリティの施策をする際に予防するために何が必要かということに重点を置きがちですが、セキュリティ事故が発生した場合にどのようなことをどのタイミングでどのような方法で対策すべきかということが、ある意味予防よりも重要であるということは言うまでもありません。

従来のセキュリテイ管理は自社で行うのが一般的でした。しかしながら、デバイスやアプリケーションの急速な拡がりと通信手段の多様化などにより、自社でのシステムやITインフラのセキュリティ管理が難しくなってきました。セキュリティ分野の専門化・多様化がすすみ、自社でのセキュリティ人材確保は、困難であることから、脆弱性診断を得意とする専門企業にセキュリティ管理の補強を依頼することは一般的に当たり前のことになってきています。

また、自社でwebアプリケーションやシステムを開発・提供している企業が外部企業と契約を交わす際の入札や導入の要件定義に「脆弱性診断を実施していること」が盛り込まれることが一般的になってきていて、「脆弱性診断」は特にIT関連企業にとっては欠かせないものになってきています。

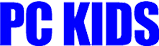

脆弱性診断VulExam は、国際的な情報セキュリテイマネジメントシステム「ISMS」の規範であるJIS27000の日本語版でも定義されている「情報セキュリティCIA 」が担保されるべく、システムやサービス、サーバやITインフラの「健康チェック」を行っています。

情報セキュリティの3要素とは

企業活動において、私たちは夥しい量の機密情報や個人情報を取り扱いますが、インターネット、サーバ、PCやモバイルデバイスなどから情報が外部に不正に流出しないように「事前対策」「事後対策」の2つのアプローチで企業情報全体を守る必要があります。情報セキュリテイには「情報セキュリティのCIA 」と呼ばれる3つの要素が存在します。機密性(C onfidentiality)、完全性(I ntegrity)、可用性(A vailability)の3つの頭文字を使い、そのように呼称されています。

機密性 (Confidentiality )

機密性が高いということは、アクセス許可が与えられた対象だけが利用可能であるという仕組みが制定されている場合にのみ評価されます。各種IoT製品、PCやモバイルデバイス、WebアプリケーションやECサイトなどのWebサービスなどに対して、IDとパスワード入力などで管理するような設定にしておくことが求められます。容易に侵入できない強固な出入り口になっているかどうかが、「CIA」の「C」機密性(Confidentiality )ということです。

完全性 (Integrity )

完全性(Integrity)とはデータ自体がオリジナルを保ち、破壊や改ざん、変更されていない状態で維持されているということです。ファイルが改ざんされ、一部欠落しているなどの不完全な状態になっていないかどうか定期的に確認しなければなりません。対策としては、Web改ざんにより不正な変更が行われた可能性があるときに通知で知らせるシステムを導入する、定期的に情報セキュリティ診断などのスクリーニングを行うなど、情報の完全性を保つことが重要であるということが、「CIA」の「I」完全性(Integrity ) ということです。ファイルのほんの一部が気が付かないうちに改ざんされていることに長期気が付かずにいると、インシデントが発覚した際にはもう手当てのしようがない状況になっているということにもなりかねないのです。

可用性 (Availability )

多少データの完全性が損なわれていても、システムが問題なく動いてることや、トラブルがあっても迅速に対応し復旧できるということが、「CIA」の「A」可用性(Availability )ということです。障害が発生しにくく、発生しても影響を最小限に留められることが大切で、サイバー攻撃などでシステムが停止すると可用性は損なわれます。

情報セキュリティとアプリケーションセキュリティの関係性

一般的にはアプリケーションセキュリテイは、情報セキュリティという概念の一部です。アプリケーションセキュリティ(AppSec)は、ソフトウェア開発ライフサイクル全てにおいて、アプリケーションの脆弱性を見つけ出し、修正するためのメソッドやツールを指します。

ごく一部の小規模企業を除いて、ほぼ全ての企業は、直接ソフトウェアを開発・販売していなくても、運用する形でアプリケーションやソフトウェアを扱っています。数百以上に及ぶツールやメソッドの中からどのような組み合わせでどの時期に行うかのアプリケーションセキュリティ(AppSec)戦略を練ることで、ビジネスリスクを軽減できますが、驚くほど速いサイクルで攻撃手法も進化しています。セキュリティ会議で構築した方法も安全だと言える時間はそう長くはありません。

では、どの段階でアプリケーションセキュリティ診断を受ければいいのでしょうか。残念ながらセキュリティのプロである私どもにもお答えするのは困難です。言えることは、アプリケーションセキュリティ(AppSec)をツールに頼るにしても、本格的にプロのセキュリティ診断士に依頼するにしても、診断と診断の間隔をあまりあけないようにすることが重要です。攻撃者はどんな小さな綻びから侵入してくるかわかりません。あたかも侵入がなかったかのように偽装する場合もあり、簡単なツールでは発見できない場合もあります。このような時代にあって、情報セキュリティの3要素CIAの中の可用性 (Availability)ばかりを重視することは得策ではありません。どんな小さな脆弱性も見逃さず、早期に手当てしてこそ、堅牢なサービスやアプリケーションを維持できるのです。

脆弱性診断VulExam を採用するメリット

脆弱性診断VulExam は、攻撃者の目線で、サーバやシステム、アプリケーションの脆弱性をプロのセキュリティ診断士が診断・評価します。診断箇所ごとに調査項目を策定した詳細なリストがありますので、リストに沿ってくまなくテストを行っていきます。その後、評価に基づいた対応策をお客様にお渡しします。脆弱性診断VulExamを採用するメリットの一つに、企業のセキュリティ担当者がサーバやアプリケーション、プラットフォーム、IoT機器、開発したシステムやサービスの気づかなかった脆弱性を自らの手でチェックできるように成長するという点が当社の脆弱性診断の一番のメリットであると考えます。

当社は、脆弱性診断VulExam 以外にも、デジタルフォレンジックサービス 、データ復旧サービス 、IT人材支援サービス 、データ消去サービス など、PC関連の技術や知識を活かしたサービスを通して国内企業を裏方として支えるスタンスで社会に貢献したいと考えています。国内企業がそれぞれの強みを活かしながら、協力しあい、コロナ禍で痛んだ経済を活性化するためにできることを出来る範囲でと考えています。

当社は社内不正調査の経験で得た知見や知識を惜しみなくアドバイスできるセキュリテイスペシャリストがいます。初めて脆弱性診断を依頼する企業様には、ご不明な点、ご心配な事がクリアになるようご説明致します。

当社の脆弱性診断サービスについて

ペネトレーションテストとの違い

脆弱性診断はITインフラやアプリケーション、システムなどに外部からの侵入口になる可能性のある脆弱性を、攻撃者に先回りして洗い出し、リスト化して可視化するいわばITヘルスチェックのようなものです。

それに対してペネトレーションテストは、攻撃者の視点で侵入口となり得る脆弱性をついて実際に侵入するテストです。内部ぺネトレーションテストと外部ぺネトレーションテストに大別され、内部ぺネトレーションテストは、調査対象が企業内のWi-FiやLANポート、使用しているITインフラやシステムなどで、外部ぺネトレーションテストは、WEBサービスなどが調査対象です。但し、脆弱性診断の際にぺネトレーションテストのテクニックを一部使う場合もあるので、両者の線引きは曖昧です。

脆弱性診断 ペネトレーションテスト 位置付け セキュリティの「健康診断」 セキュリティの「軍事訓練」 診断目的 セキュリティ対策は十分か 侵入できるかどうか 期間 数日 数週間から数か月 情報収集 公開された情報のみ利用する なりすまし電話やフィッシング詐欺もあり得る 脆弱性 公開された脆弱性のみ利用する 未公開の脆弱性を利用することもあり得る

システムに攻撃・侵入されると

以前と異なり、企業が効率的に利益を生み出すには、インターネットの存在とそれを介したWebシステムやアプリケーションの使用が不可欠です。経済活動や生活そのものにもPCやインターネットなしには成り立たないのが現状です。同時に不正アクセス行為の発生状況は増加の一途にあります。実際にシステムやサーバへの不正アクセスが可能になってしまうと、どのようなリスクが考えられるでしょうか。

提供しているサービスに不正アクセスがあり、実際に情報漏洩のインシデントが発生してしまうと、使用しているユーザーに経済的・精神的ダメージを与えることや企業のブランドイメージが損なわれ、信用も同時に失われる可能性があります。情報漏洩に加え二次的な被害が拡大した場合、その規模によっては、損害賠償や信用低下による売り上げの低迷などにより、企業の存続さえ危ぶまれるリスクもあります。そのような事態を避けるためにも、その原因と対処法を知る必要があります。

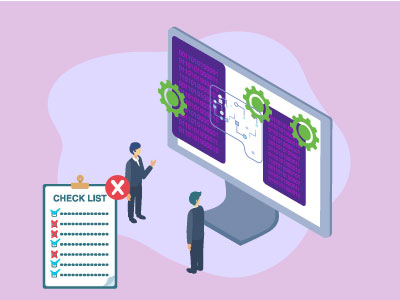

脆弱性が発生する原因と、放置する危険性

脆弱性(俗に言うセキュリティホール)が発生する原因は一つではなく、複数の原因が重なって致命的な脆弱性を作り出している場合があります。脆弱性に気が付かないで運用を続けているとウイルスに感染したり、不正アクセスを許してしまうなどの危険性に晒されます。では、脆弱性が発生する原因にはどのようなものがあるでしょうか。

脆弱性が発生する主な原因

システムの設計ミス

情報システムは大量の複雑なプログラムで構成されています。グループで複数のメンバーが開発するため、実際に問題なく動作していても設計上のミス(コーディングミスなど)に気が付かないで運用してしまっている場合があります。

従業者による人為的ミスや故意の不正行為

システム開発・運用を行っている下請け会社や業務委託先の従業員によるデータ改ざんや故意ではない運用の誤りなども脆弱性が発生する一因になります。開発・運用に関する伝達の漏れなども人為的ミスにあたるかもしれません。

アップデートされていない

OSやシステムのアップデートを怠っていると、想定していないリスクや脅威に晒されることがあります。OSのアップデートをまめに行わないと、セキュリティリスクが高まることは知っていても、自社で開発されたシステムやサービスの見直しはできているでしょうか。開発した時点では担保されていたセキュリティの安全性も、攻撃側の手法や技術の進化と共に見直しの必要に迫られます。

管理文書の不備

サーバやネットワーク機器、OSやアプリケーションなど多岐に及ぶセキュリティ管理業務の場合、セキュリテイ会議などで綿密に練られた文書やチェックリストなどを活用しても完全でない場合があります。実際に想定していなかった脆弱性をついて攻撃者が侵入する場合があり、セキュリティ管理者は、管理文書をも疑うくらいの緻密さと、セキュリテイ情報収集能力が欲しいところです。

脆弱性を放置することで起こること

使用しているシステムやサーバ、または自社で開発し、提供しているシステムやサービスに脆弱性が潜んでいて、それが原因で不正な侵入が可能になっている場合、どのようなリスクが考えられるでしょうか。

考えられる被害の多くはハッキングやクラッキングによる被害です。もともとハッキングは、PCの専門技術に長けた技術者がPCに組み込まれたコードを解析する技術を指しましたが、情報化社会の進化と共に悪意をもってサーバやシステムに不正にアクセスし、ハッキングの技術を利用して目的を遂げることをクラッキングと呼ぶようになりました。

クラッキングとハッキングの違いははっきりしていませんが、不正アクセスによってwebサイトのコンテンツを書き換えたり、データを削除してしまったり、サーバに過剰な負荷をかけ、サーバを停止に追い込んだり、「バックドア」と呼ばれる裏口を作成し、更に内部に入り攻撃をしかけるなど、「サイバー犯罪」と呼ばれるようなやり方をハッキングの中でも、特に注視する意味で「クラッキング」と呼ぶ傾向があります。しかし、ハッキングとクラッキングの違いがはっきりしているわけではありません。

では、次にサーバやシステムに侵入されると、どのようなことが起こる可能性があるのかをご説明します。数多く報告されている被害には以下のようなものがあります。

データの盗難

データの盗聴

データの改ざん

個人情報や機密情報の漏洩

ランサムウェアの脅威

アカウントの乗っ取り

データを盗むことを目的とする悪意のあるプログラムは、メールに添付されていたり、Webサイトを閲覧しただけで感染することもあります。キーボードに打ち込んだ文字を記録する「キーロガー」や個人情報を窃取する「トロイの木馬」などが有名です。銀行サイトやショッピングサイトそっくりで見分けがつかない偽サイトで情報を入力してしまうと、入力された情報は盗み取られてしまいます。ダークウェブは、匿名性が非常に高く、アクセス元に辿り着くのが困難なため、ハッカー、クラッカーの温床となっています。ダークウェブで取引されるのは、メールアドレスやパスワード、クレジットカードナンバー、パスポート情報、オンライン講座番号などさまざまです。

ネットワーク盗聴とはネットワーク上でやりとりされるデータやネットワーク上に接続されているデータを盗み取ることです。ネットワーク接続で送信されるパケットは送受信しやすいように小分けにされた通信データのまとまりですが、これにはIPアドレスやパスワードなどの情報を含んでいます。攻撃者はこれを盗み取り、なりすまし犯罪などを行います。ネットワーク盗聴を行うときは特殊なツールを使います。このツールは本来ネットワーク管理に使うもので、パケットのモニタリングやトラフィックの追跡のためのものですが、このツールを使うことにより、簡単に通信パケットの中身を盗聴することができます。ネットワーク盗聴は、不正アクセスなどの手法に比べ、パケットを送らないため、手軽でかつ盗聴者の特定が困難です。暗号化なしのメールでアカウントやパスワードを送信するのはとても危険です。

デジタルデータの改ざんは、気が付きにくいだけに所有者がデータインテグリティ( Data Integrity )を保ったまま維持するのは、大変難しいことだと言えます。データインテグリティとは、データが正しく一貫していて欠損がないことや問題なくアクセス可能であることが保証されている状態を指します。実際、悪意のある改変や削除、アップロードミスなどにより、容易にデジタルデータはデータインテグリティに欠ける状態になります。一見正常に動いているように見えるサービスが、実は一部データが改ざんされていて第三者にファイル内の情報を不正送信するようになっているケースもあります。不正なJavaScriptを含んだリンクURLをクリックさせ、閲覧者のブラウザに偽ページを表示させるクロスサイトスクリプティング(XSS)という手法もあります。本来あるべき姿で存在することがデータインテグリティを確保するということであり、データの改変ができない、或いはデータの改変があったときに、それを検知して知らせるシステムであることが重要です。

企業が絶対に外部に漏らしたくない情報には、顧客情報や研究データ、新商品の開発に関するファイルや、従業員・取引先関連の個人情報など、「秘密として管理」されていて、「外部に開示することができない」、「流出により、損害が発生する」情報資産と呼ばれるデータがあります。機密情報が漏洩した場合、企業のリテラシーの質が疑われ、信頼が失われると同時に、損害賠償や調査費用などの金銭的な損害を被ります。また、企画書や研究データ、開発データなどの流出は、ともすると、経営の屋台骨を揺るがしかねないインシデントになります。

情報資産を人質とした身代金要求型のウイルスに感染すると、そのネットワーク上のデータが暗号化され、ファイルを開くことはおろかPCを使用することができなくなります。Webサイト閲覧やメールの添付ファイルなどから感染します。それぞれのランサムウェアによって挙動が違いますが、ファイルの拡張子を変えたり、ファイルや内部ストレージ自体を暗号化し、使えなくしたり、LAN内で拡がり、バックアップも破壊してしまうものもあります。ウイルスは脆弱性を突いて感染するので、予防としての脆弱性診断は有効です。

アカウント乗っ取りは、攻撃者がアカウント権限を悪用し、企業内の従業員や得意先、顧客などになりすましアカウントから自由にメールを送ることができます。アカウント乗っ取りは、ユーザーのアカウント認証情報が手に入れば、簡単になりすますことができます。攻撃者がダークネット市場などで大量の認証情報を手に入れたら、SentryMBAやMailRangerなどの乗っ取りツールを使ってなりすましを行います。ツールには、攻撃者が特定されないためのタイムアウト機能などもあります。認証に成功した攻撃者は、新しいクレジットカードを発行し、攻撃者の住所に送ったり、ターゲットの銀行口座から攻撃者の口座に資金を移動させることも可能です。

サービスの流れ

脆弱性診断の方法には、ツールを使って手軽に脆弱性チェックを行う方法と、セキュリティ診断士が手動で行う方法の2通りがあります。当社の脆弱性診断VulExamは、プロの脆弱性診断士が豊富な知識を駆使して、どんな小さなセキュリテイホールをも見逃しません。メリットとしては、精度が高い診断が可能となり、Webシステムやサーバ、アプリケーションに対してより強固なセキュリティ対策を施すことができます。企業によっては、ツールと手動診断を併用し、普段はこまめにツールで脆弱性を探し、絶対に情報漏洩を防がなければならないシーンでは、プロの診断を受けるなど使い分けをおすすめします。

以下が脆弱性診断を進める場合の流れです。脆弱性診断報告書を提出するだけで終わりにせず、リストに沿ったセキュリティ対策までお伝えし、脆弱性解消に導きます。

1. 事前打合せ

お客様と会議を開き、診断日、診断時間、診断項目などを決定します。必要に応じて、診断目的の攻撃を許可する契約を結びます。

2. 診断当日

当社からインターネット経由で情報収集を行い、その情報に基づいて、お客様のサーバを攻撃します。お客様のサーバやネットワークが重くなることがあります。

3. 報告書作成

当社にて、どのような情報が収集できたか、どのような脆弱性が見つかったか、どのような攻撃を行ったか、などをまとめた報告書を作成します。

4. 報告会開催

お客様と会議を開き、報告書の内容を説明し、必要となるセキュリティ対策についてアドバイスをします。

5. 追加のセキュリティ対策

お客様には、報告書に基づいた追加のセキュリティ対策を行っていただきます。

診断

具体的な診断手順は以下のとおりです。お客様のシステムに関する情報収集を行い、判明した情報に基づいてお客様のシステムへの攻撃を試みます。

診断後は、見つかった脆弱性が悪用されると、どのようなリスクがあるかをご説明し、対応策をお示しします。

診断1 (サーバ発見)

テスト目的でサーバを設置し、そのテストが終了したのにもかかわらず、そのまま放置されていたり、前任者が設置し、引継ぎがきちんとなされなかったため担当者に認識がなく、そのまま放置されていることがあります。

テスト目的で簡便なパスワードが用いられていたり、長期間放置されることによりOSやソフトウェアに既知の脆弱性が存在している危険性があります。

脆弱性診断では、whois情報検索やdigコマンドなどを利用して、お客様のシステムに意図していないサーバが存在しないか確認します。

診断2 (ポートスキャン)

サーバと同様にソフトウェアについても意図せず放置されているものが存在する可能性があります。

脆弱性診断ではnmapコマンドなどを利用して、お客様のシステムに意図していないソフトウェアが存在しないか確認します。

主な対象ソフトウェアは、いわゆるサーバソフト(ネームサーバ、ウェブサーバ、メールサーバ、データベースサーバ、ファイルサーバ、 FTPやSSHなどの通信用プロトコルのサービスやデーモンなど)が対象になります。

診断3 (脆弱性スキャン)

サーバのOS、サーバソフト、その他のソフト( CMSソフトやVPNソフトなど )のすべてを、常に最新の状態に保てればよいのですが、それができないでいると、脆弱性が増加していきます。また、最新の状態であっても、設定の間違いによる脆弱性もあり得ます。

脆弱性診断では、サーバのOS、サーバソフト、その他のソフト( CMSソフトやVPNソフトなど )について、各種ツールやコマンドを利用して、脆弱性の有無を確認します。

診断4 (パスワードクラック)

サーバのOS、サーバソフト、その他のソフト(CMSソフトやVPNソフトなど)のほとんどには、アカウントの概念があり、その多くでパスワード認証が行われています。デフォルトのアカウントは、削除するかパスワードを変更すべきですが、簡単なパスワードのままということがあり得ます。また、追加したアカウントでも、利用者が簡単なパスワードを付けている可能性があります。

脆弱性診断では、サーバのOS、サーバソフト、その他のソフト(CMSソフトやVPNソフトなど)について、各種ソフト、ツール、コマンドを利用して、攻撃者から予想され易いパスワードを見つけ出します。

サービス料金

脆弱性診断VulExam をご利用される場合、ヒアリングを行った上で見積りをお出しします。お客様の業務内容、IT環境、脆弱性の診断を行う対象や範囲などによって料金は変わってきます。まずは、お問合せフォームからご連絡ください。

脆弱性診断に関するお問合せ窓口

脆弱性診断に関しての疑問点や知りたいことがございましたら、どんな些細なことでもご質問下さい。フォームからのお問合せの場合、遅くても2営業日までにはご連絡致します。お電話でのお問合せは、平日 (月~金 祝日以外) の 9:00~18:00 にご連絡下さい。

お問合せ窓口